Sicherheitslücke in Microsoft Teams

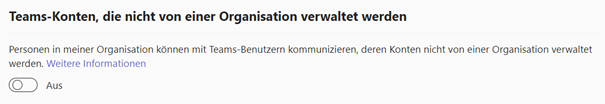

Wird diese Schwachstelle erfolgreich ausgenutzt, können Angreifer die Client-seitigen Sicherheitskontrollen umgehen. Diese Sicherheitsfunktion verhindert, dass Benutzer außerhalb des Unternehmens Dateien an interne Benutzer inerhalb einer Organisation senden können.

Corbridge erklärte in einem Bericht, dass die von ihnen entdeckte Kommunikationsbrücke von entscheidender Bedeutung ist, da sie schädliche Inhalte direkt an die E-Mail einer Person senden kann.

Darüber hinaus haben zwei Mitglieder des Red Teams von Jumpsec einen Ansatz gefunden, um die bestehende Einschränkung zu umgehen. Dazu änderten sie die Empfänger-ID in der POST-Anfrage einer Nachricht für interne und externe Empfänger und täuschten so dem System vor, einen externen Benutzer als internen Benutzer zu erkennen.

In praktischen Tests wandten die Forscher die Technik an. Sie schleusten erfolgreich eine Command & Control-Payload in den Posteingang der Zielorganisation ein, während sie im Rahmen ihrer Red-Team-Übung verdeckt operierten.

Angreifer können Organisationen, die Microsoft Teams verwenden, leicht infizieren, indem sie Sicherheitsmaßnahmen und Anti-Phishing-Schulungen umgehen und die Standardkonfiguration des Programms ausnutzen.

Durch die Registrierung einer Domäne, die der Microsoft 365-Domäne des Zielunternehmens ähnelt, kann der Angreifer Nachrichten erstellen, die eher intern als extern erscheinen, was die Wahrscheinlichkeit erhöht, dass das Zielunternehmen die Datei unverdächtig herunterlädt.

Shutterstock #177258218

Shutterstock #177258218 Shutterstock #1590824917

Shutterstock #1590824917